Introdução

O phpIPAM é um gestor de IP's open-source. Permite através de um browser fazer a gestão de endereços IPv4 e IPv6 de uma forma simples.

Permite:

- Fazer a separação de subnets

- Suporte para IPv4 e IPv6

- Visualizar gama de IP's livres

- Visualizar dados estatísticos

- Gestão de utilizadores

- Suporte para autenticação com AD/LDAP/OpenLDAP

- Notificações por email

- Importação de IP's de ficheiros XLS/CSV

- Exportar IP's para XLS

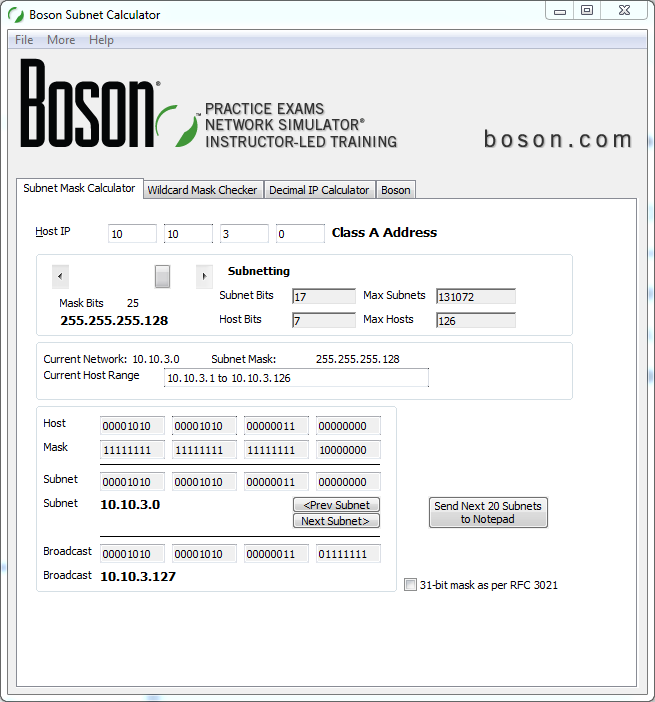

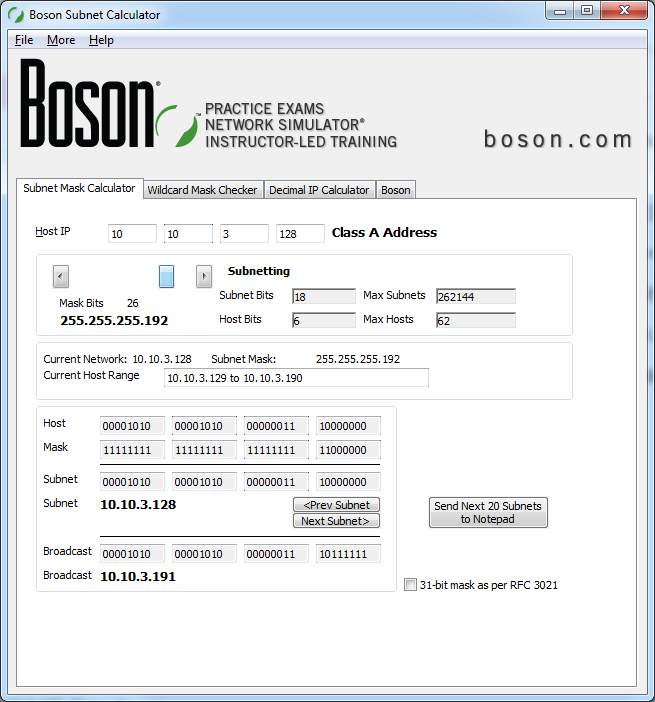

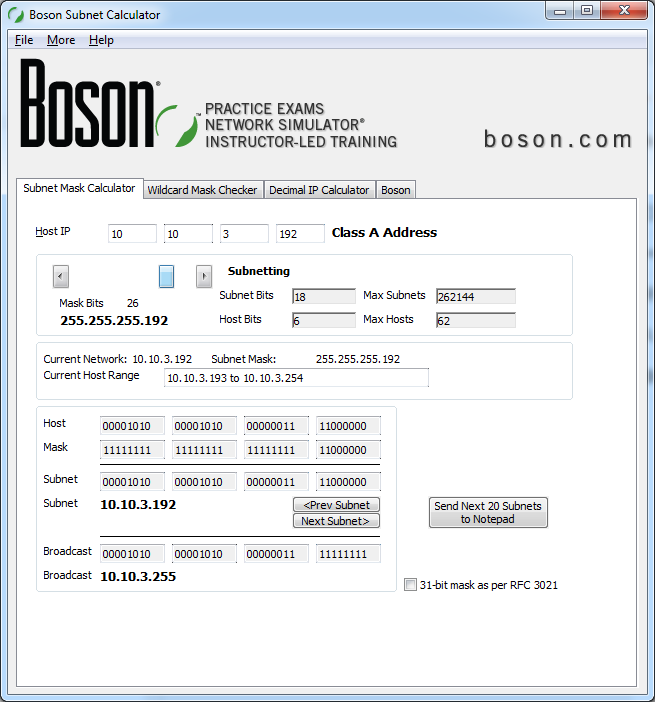

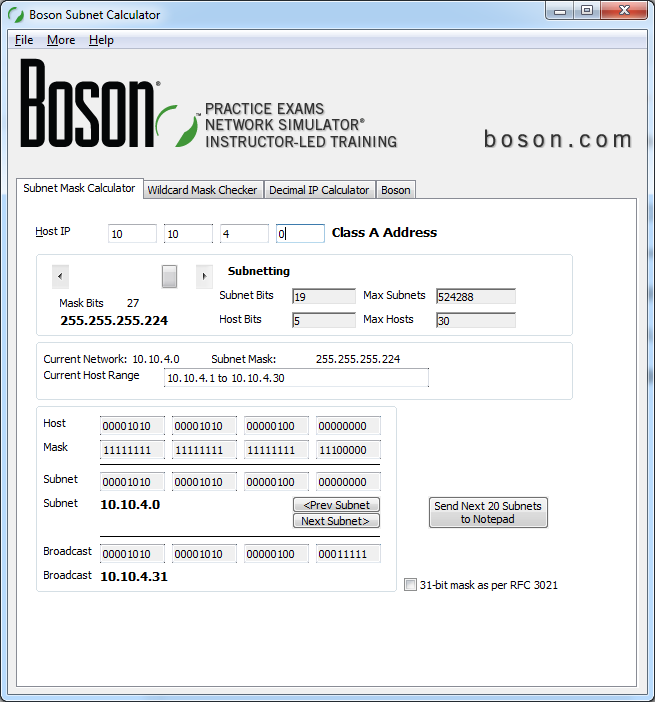

- Calculadora IPv4/IPv6

- Pesquisas diversas

- Updates aos servidores DNS

- Fazer scan's a subnets

Tutorial

Vamos começar por verificar se temos o apache instalado

netstat -na | grep :80| grep LISTEN

Se estiver à escuta, no próximo passo não há necessidade se instalar o apache, podem igualmente verificar se o Mysql está instalado, verificando o porto 3306

netstat -na | grep :80| grep LISTEN

Se estiver à escuta, no próximo passo não há necessidade se instalar o apache, podem igualmente verificar se o Mysql está instalado, verificando o porto 3306

apt-get update

apt-get install apache2 mysql-server php5 php5-gmp php-pear php5-mysql php5-ldap

Configuração do Mysql

Se fizerem uma instalação nova, o instalador pede a password desejada para root, poderão usar este user para aceder à base de dados do phpIpam, no entanto se preferirem usar outro utilizador no Mysql para o phpIpam então tem que criar um user especifico na consola do Mysql

CREATE USER 'phpip_usr'@'localhost' IDENTIFIED BY 'password';

GRANT ALL PRIVILEGES ON phpipam . * TO 'phpip_usr'@'localhost';

FLUSH PRIVILEGES;

|

Configuração do Apache

É necessário activar o módulo mod_rewrite, executando :

sudo a2enmod rewrite

sudo service apache2 reload

Instalação e configuração do phpIpam

Vamos até o directório do phpIpam para fazer o download do software usando o comando wget.

Caso o endereço mude, podem consultar na página oficial a secção de downloads

wget http://sourceforge.net/projects/phpipam/files/latest/download

Ao descompactar o ficheiro download, será criado o directório phpipam

tar -xvf download

Vamos configurar o acesso do phpIpam à base de dados editando do ficheiro config.php que está em /var/www/phpipam

<?php

/* database connection details

******************************/

$db['host'] = "localhost";

$db['user'] = "phpipam";

$db['pass'] = "phpipamadmin";

$db['name'] = "phpipam";

/**

* php debugging on/off

*

* true = SHOW all php errors

* false = HIDE all php errors

******************************/

$debugging = false;

/**

* manual set session name for auth

* increases security

* optional

*/

$phpsessname = "phpipam";

/**

* BASE definition if phpipam

* is not in root directory (e.g. /phpipam/)

*

* Also change

* RewriteBase / in .htaccess

******************************/

define('BASE', "/phpipam/");

?>

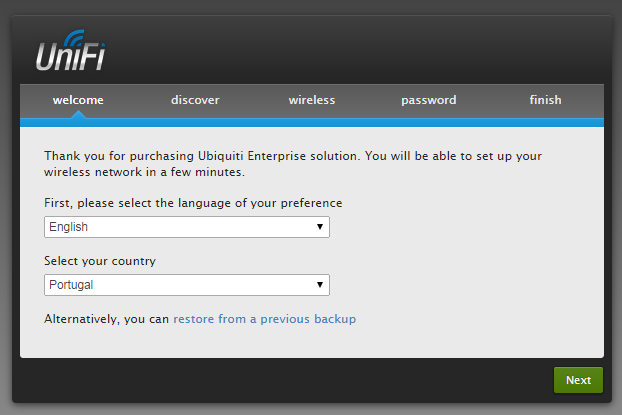

A restante configuração é feita acedendo ao phpIpam via browser, no meu caso em

http://192.168.100.xxx/phpipam/

Adequam o endereço IP para o vosso cenário.

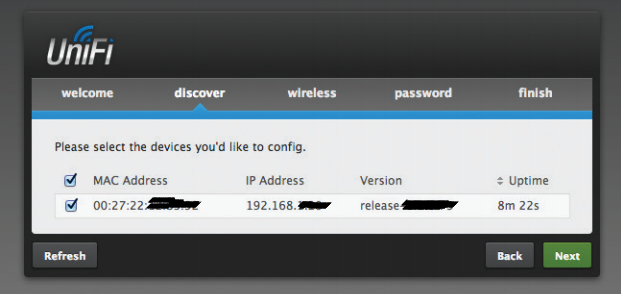

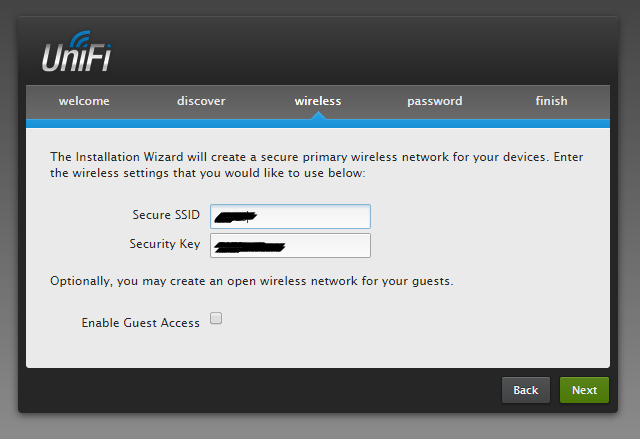

- Começamos por escolher a opção 1 para que a base de dados no Mysql seja criada de forma automática

- No segundo passo colocamos o user e password escolhidos previamente para o acesso ao Mysql

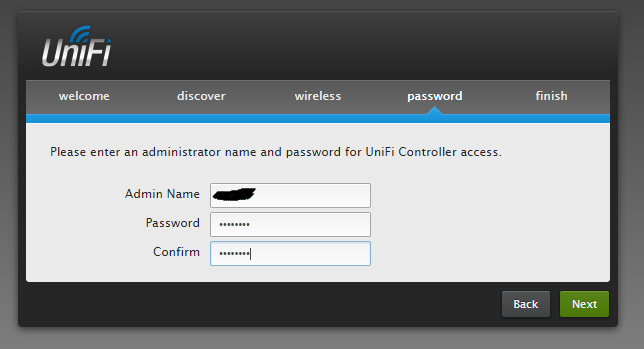

- De seguida escolhemos a password de administrador para aceder à plataforma phpIpam

- A partir daqui podemo efetuar o login usando o user admin e password escolhida anteriormente.

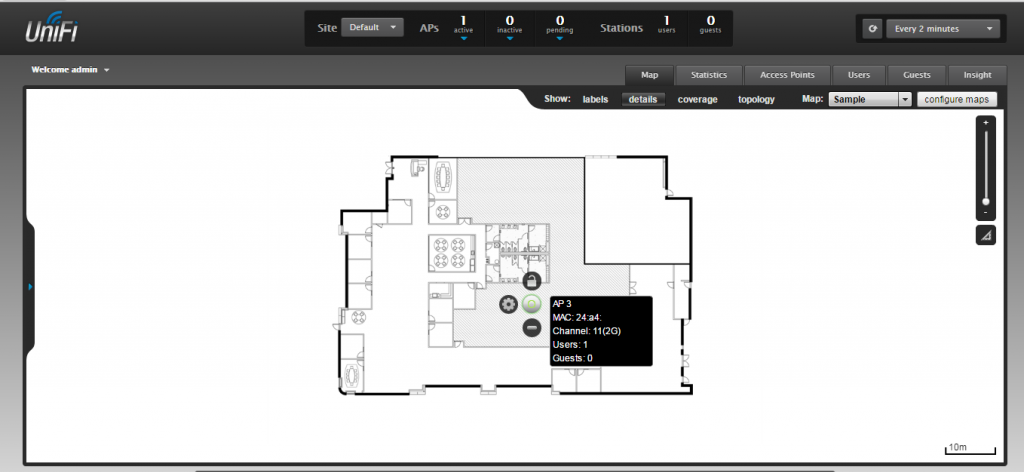

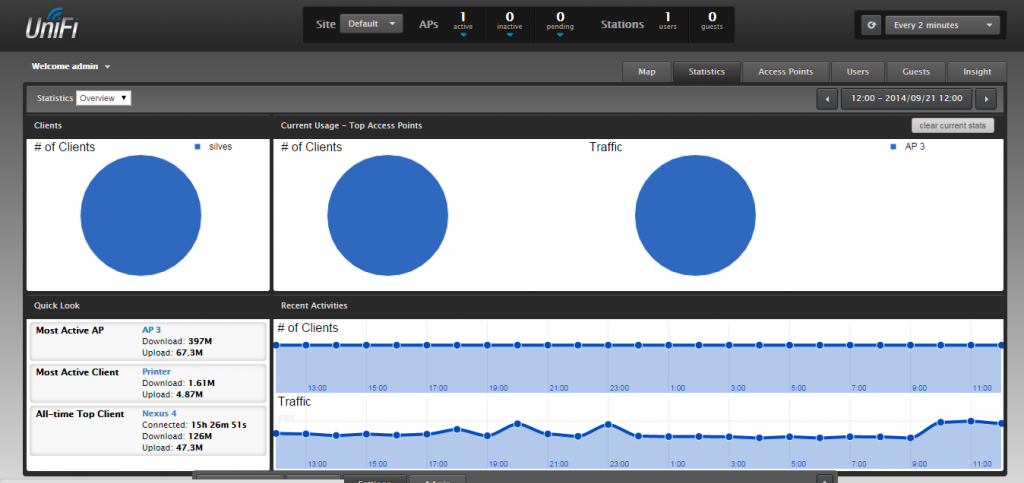

A partir daqui estão prontos a usufruir esta fantástica ferramenta.